Le spoofing de numéro de téléphone : Comprendre et se protéger contre les arnaques associées

Le spoofing de numéro de téléphone

Le spoofing de numéro de téléphone est une technique utilisée par les cybercriminels pour manipuler l’identité de l’appelant. Cette pratique malveillante permet aux escrocs de se faire passer pour des institutions légitimes, des entreprises ou même des contacts personnels, dans le but de tromper les victimes. Dans cet article, nous allons expliquer en détail ce qu’est le spoofing, comment les arnaques sont réalisées et comment vous pouvez vous en protéger.

Sommaire

- Qu’est-ce que le spoofing de numéro de téléphone ?

- Comment fonctionne le spoofing ?

- Les arnaques courantes liées au spoofing

- Comment reconnaître un appel frauduleux ?

- Mesures pour se protéger contre le spoofing

- Que faire si vous êtes victime ?

- Conclusion

- Mots-clés associés

1. Qu’est-ce que le spoofing de numéro de téléphone ?

Le spoofing de numéro de téléphone est une technique qui consiste à falsifier le numéro de l’appelant affiché sur votre téléphone. Au lieu du numéro réel de l’appelant, un autre numéro, souvent familier ou appartenant à une organisation de confiance, est affiché. Cela vise à inciter la personne appelée à répondre ou à divulguer des informations sensibles.

2. Comment fonctionne le spoofing ?

Les escrocs utilisent des technologies VoIP (Voice over Internet Protocol) et des logiciels spécifiques pour modifier le numéro de l’appelant. Ces outils permettent de :

- Changer le numéro affiché : l’appelant peut choisir n’importe quel numéro pour apparaître sur l’écran du destinataire.

- Cibler des zones géographiques spécifiques : en affichant un indicatif local, l’appel semble plus légitime.

- Contourner les blocages : en changeant constamment de numéro, il est difficile de bloquer ces appels.

3. Les arnaques courantes liées au spoofing

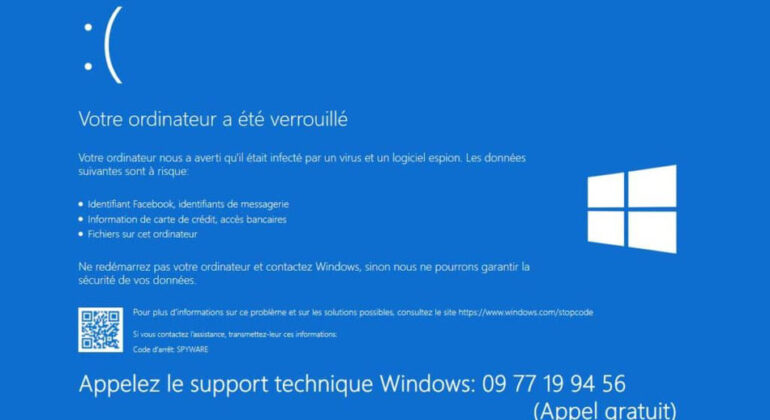

a. Arnaque au support technique

Les escrocs se font passer pour des techniciens de grandes entreprises (Microsoft, Apple) et prétendent que votre appareil est infecté.

b. Fraude bancaire

Appels prétendant provenir de votre banque pour vérifier des transactions suspectes et demandant des informations confidentielles.

c. Usurpation d’identité

L’appelant se fait passer pour un ami ou un membre de la famille en détresse nécessitant une aide financière urgente.

d. Arnaque aux numéros surtaxés

Incitation à rappeler un numéro surtaxé en prétendant avoir gagné un prix ou pour résoudre un problème urgent.

4. Comment reconnaître un appel frauduleux ?

- Demande d’informations sensibles : les institutions légitimes ne vous demanderont jamais de fournir des informations confidentielles par téléphone.

- Pression pour agir rapidement : les escrocs insistent pour que vous agissiez immédiatement.

- Offres trop belles pour être vraies : gains inattendus, opportunités exceptionnelles.

- Numéros inconnus ou étrangers : appels provenant de numéros que vous ne reconnaissez pas, surtout internationaux.

5. Mesures pour se protéger contre le spoofing

- Ne pas se fier uniquement au numéro affiché : soyez prudent même si le numéro semble familier.

- Ne jamais divulguer d’informations sensibles par téléphone.

- Utiliser des applications de filtrage d’appels : certaines applications peuvent identifier et bloquer les appels suspects.

- Vérifier l’appelant : si vous doutez, raccrochez et appelez directement l’institution via un numéro officiel.

- S’inscrire sur des listes anti-propagande téléphonique : cela peut réduire le nombre d’appels indésirables.

6. Que faire si vous êtes victime ?

- Ne paniquez pas : les escrocs comptent sur votre réaction émotionnelle.

- Signalez l’appel : informez les autorités compétentes ou les organismes de protection des consommateurs.

- Surveillez vos comptes : si vous avez divulgué des informations, contactez votre banque ou les institutions concernées.

- Informez votre entourage : sensibilisez vos proches pour éviter qu’ils ne tombent dans le même piège.

7. Conclusion

Le spoofing de numéro de téléphone est une menace croissante qui nécessite vigilance et prudence. En comprenant comment fonctionnent ces arnaques et en adoptant les bonnes pratiques, vous pouvez vous protéger efficacement contre ces tentatives de fraude. N’oubliez pas que la meilleure défense est l’information et la prudence.

8. Mots-clés associés

- Spoofing numéro de téléphone

- Arnaque téléphonique

- Usurpation d’appelant

- Protection contre le spoofing

- Fraude téléphonique